目前位置: 新聞總覽 -> Rich Man 專欄 -> SDN資安議題探討 Part 1

2014年05月05日

SDN資安議題探討 Part 1

SDN已逐漸成為電信業者及大型企業的網路架構主要演進方向之一,配合虛擬化的主機(NFV)將會發揮網路極高的彈性及管理的便利性,同時藉由與實體網路元件的隔絶及相同的開發者界面,讓導入各式新式服務變得更加容易。但逐步採用的同時,若資安相關問題無法獲得保障,相信大部份的業主將會裹足不前的;另外,SDN當然也是一個相當好的平台可以提供開發新穎資安服務的天堂。故此文將對此二部份作一初步的採討。

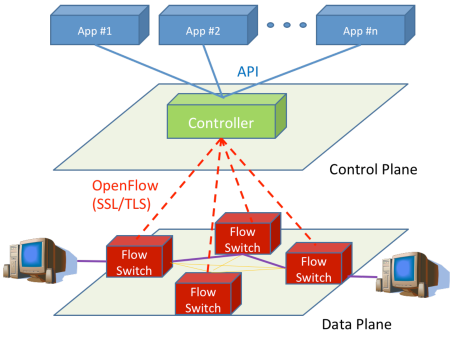

Q1:目前SDN主要網路基礎架構為何?

A1:SDN網路基礎架構如下圖所示:

Q2:目前OpenFLow的過濾規則主要區分幾類?

A2: 1.預先設定 (Proactive):在網路封包尚未進入SDN前,Controller就預先設定在Switch內的固定的過濾規則

2.因應設定 (Reactive):依據即時的網路封包來決定其過濾規則,即時封包會由Switch送Packet-In訊息交至Controller作判斷再決定過濾規則,此可發揮SDN最大動態管理功效的方式,但也是資安考慮最重要的部份之一。

Q3:OpenFlow Switch支援Listener Mode會產生的資安問題為何?

A3: 某些OpenFlow Switch可執行在Listener Mode下,接受其它的Controller以特定的TCP埠相連並控制,Controller可下指令及讀取Switch的相關資訊,如此的好處是可以使管理者快速的除錯或確認所設定的過濾規則是否正確;但缺少了嚴謹的認證及存取控制機制,是有可能會造成資安上的大漏洞。

Q4:OpenFlow Switch與Controller間溝通的類型為何?

A4: 主要依其型態分為In-band及Out-of-band兩種:

- In-band:利用既有網路架構同時傳送OpenFlow及一般訊務資料

- Out-of-band:需要獨立的VLAN或實體網路作為OpenFlow的交換與一般訊務資料隔開,此獨立的VLAN或實體網路上並没有任何的OpenFlow規則應用其上。

Q5:OpenFlow Switch與Controller間溝通潛在的資安問題為何?

A5: 雖然OpenFlow標準定義了TLS作為Switch與Controller間的加密協定,但它是一個建議選項,網路元件廠商並不一定會遵守。因為使用了TLS將會許多管理者的負擔包含

- 產生機房的驗證碼

- 產生Controller的驗證碼

- 產生Switch的驗證碼

- 驗證碼相互間的交換與安裝

其上皆造成了管理者捨棄了TLS而採用了直接原始連接,造成了潛在的風險。